Cracker'lar filmlere, müziklere ve tam sürüm programlara para ödemeden sahip olur ve yabancı web sitelerini istila ederler. CHIP Online yazılım-korsanlarının işini nasıl yaptığını gözetledi.

Makalemizin başrolünü oluşturan Cracker Tom*, güvenlik duvarları, şifrelemeler ve müzik/film endüstrisinin kopya koruma teknolojileri hakkındaki düşüncelerini şöyle açıklıyor: "Elektronik devrelerden ve sayı dizilerinden oluşan her şey hack'lenebilir. Bunun bir iPod, Madonna'nın yeni CD'si veya nükleer istasyonu kontrol eden bir bilgisayar olması hiç fark etmez." Tom bu işi yaparken kendine has terimler kullanıyor, zira Defcon veya daha az tanınan ShmooCon hacker konferanslarında zaman geçirenler kendilerine has kuralları ve dili olan bir dünyada yaşarlar. Tom, kendisini asla "Cracker" olarak tanımlamaz. Hacker dilinde "phr34|<" olarak ifade edilen Freak (çılgın) kelimesi ile kendine hitap edilmesini ister.

İsterseniz bu zevkten siz de yararlanabilir ve kendi isminizi bu dile çevirebilirsiniz. catb.org adresinden bunun nasıl yapılacağını öğrenebilirsiniz.

Bundan neden bahsediyoruz? Çok basit: Hacker dünyasının geleneklerini tanımayan, her an kendini beyaz bir yüzeyin üstündeki siyah nokta gibi belli edebilir. Böyle bir durumda anında "|0053r" (Looser = kaybeden, acemi) olarak damgalanır ve kesinlikle "//4r3z" ye (Warez: korsan kopyalar) erişemez. Ayrıca hiçbir şart altında kendini "<|00<|3" (Dude = seçkin hacker/profesyonel) olarak tanımlayamaz.

*İsmi ekibimiz tarafından değiştirildi

Tam sürüm: Hiçbir şey ödemeyin, her şeyi kullanın

Seri numaraları ve şifre oluşturucular (key-generator), yani geçerli lisans anahtarları oluşturan araçları bulmak pek de zor değil.

Google'a "Serialz" veya "Crackz" terimlerini yazmak yeterli. Fakat işin içyüzünü bilen Tom bu karanlık sahnenin bir bedeli olacağını biliyor: Serialz-sitelerinin çoğu PC'ye zararlı kodlar yerleştirir. Seri numarasının bedelini sabit diskinizdeki veriler ile ödersiniz. Bu yüzden Tom Windows XP ile çalışan bir sanal PC oluşturuyor. Bu tip siteleri yöneten kişiler sanal PC'yi istedikleri gibi kirletebilir ve gözetleyebilirler. Tom'un sistem diskine hiçbir şekilde dokunulamaz.

Tehlikeli arama terimleri: Serialz sitelerinin çoğu PC'ye zararlı yazılım bulaştırıyor.

Eğer işe yarayan bir seri numarası bulamazsa istenilen uygulamanın kırılmış sürümünü Piratebay web sitesinde arar. Bunu indirmek içinse Azureus gibi bir BitTorrent istemcisine ihtiyaç duyar. Tom, bu torrent istemcisini örneğin Tor-ağı gibi anonim bir Proxy havuzu üzerinden bağlar ki, yazılım endüstri dedektifleri onun izini hiçbir şekilde takip edemesinler.

Download: Tor & Privoxy & Vidalia-Package

Kullanım süresi: Demo'ları sınırsız kullanmak

Birçok tanıdık üretici yazılımlarının kısıtlı bir süre kullanıma açık olan demo sürümlerini sunar. Eğer Tom programı sınırlandırma olmaksızın kullanmak isterse Date Cracker 2000 ile sistem saatini geri alır.

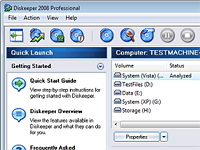

Örnek olarak Tom, Diskeeper 2008 Professional'ın demo sürümünü seçti. İlk önce bu program-demosunu normal bir şekilde kuruyor. Sonrasında ise Date Cracker'ı açıyor ve "Add" tuşuna basıyor. "Program Description" bölümüne "diskeeper" yazıyor ve "..." tuşu üzerinden demo programı çalıştıran dosyayı gösteriyor. Bu örnekteki dosya "AppLauncher.exe" oluyor. Şimdi "Simulated Run Date" bölümüne programın sisteme kurulduğu günü kaydediyor. Denemek için sistem saati iki ay ileriye alıyoruz. Gerçekten de Diskeeper test süresi bitmiş olmasına rağmen çalışmaya devam ediyor.

Örnek olarak Tom, Diskeeper 2008 Professional'ın demo sürümünü seçti. İlk önce bu program-demosunu normal bir şekilde kuruyor. Sonrasında ise Date Cracker'ı açıyor ve "Add" tuşuna basıyor. "Program Description" bölümüne "diskeeper" yazıyor ve "..." tuşu üzerinden demo programı çalıştıran dosyayı gösteriyor. Bu örnekteki dosya "AppLauncher.exe" oluyor. Şimdi "Simulated Run Date" bölümüne programın sisteme kurulduğu günü kaydediyor. Denemek için sistem saati iki ay ileriye alıyoruz. Gerçekten de Diskeeper test süresi bitmiş olmasına rağmen çalışmaya devam ediyor.

Son hamlesinde Tom, Diskeeper'ın her açılışında yazılımın satın alınmasına teşvik eden hatırlatıcıyı (reminder) kaldırmak istiyor. Kayıt defterinin derinliklerine inerek ve "DKService.exe" yi inceleyerek bu hatırlatıcının "DKServiceMsg.exe" dosyası tarafından çalıştırıldığını öğreniyor. Orijinal dosyayı aynı isimde boş bir metin dosyası ile değiştiriyor. Sonuç: Artık satın alma uyarıları yok.

Ticari yazılımların serbestçe kullanılabilir hale getirilmesi de çok kolay. Bu işin odak noktasını gerekli seri numarası oluşturuyor. Eğer Tom bu numarayı bulamazsa yazılımın kırılmış sürümünü indiriyor.

Yabancı bilgisayarları gizlice gözetlemek

Tom, Windows'un aslında bir hacker-aracı olduğunu ispatlamak için işletim sistemi yardımıyla yabancı bir bilgisayar giriyor. Bu örnek hacker'lerin temelde nasıl hareket ettiğini gösteriyor.

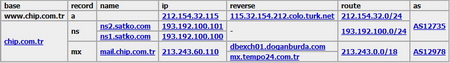

Footprinting: www.robotex.com saldırılacak sitenin nerede depolandığını ve nasıl yönlendirildiğini ortaya çıkarıyor.

Bilgi toplamak:

Başlangıç olarak Tom bize yeni bir terim öğretiyor: Footprinting. Bunun anlamı kurban hakkında mümkün olduğunca fazla bilgi edinmek. Bu amaç için www.robotex.com gibi bir hizmetten faydalanmak yeterli. Tom saldırılacak sitenin nerede depolandığını, nasıl yönlendirildiğini ve IP adresini farklı sitelerle paylaşıp paylaşmadığını buradan öğrenir. Eğer bu bilgiler yetmezse ekstradan www.dnswatch.info ve www.mxtoolbox.com (eğer SMTP-Port 25 üzerinden sızmak isterse) adreslerine bakar. Bunun dışında eski ama iyi bir yöntem olan komut istemi üzerinden ping ve tracert sorgulaması ve kurban web sitesinin kaynak kodu kullanılabilir. Kaynak kodu, etkili saldırı metotları hakkında ipucu veren programcı yorumlarını barındırır.

Komut satırı üzerinden hack'lemek

Footprinting'in ne kadar önemli olduğunu Tom'un topladığı bilgilere bakarak anlıyoruz: Zamanında freenet ismindeki bir hizmet sağlayıcısı, tüm hacker'lerin güldüğü bir yönlendirici (router) dağıtıyordu. Çünkü bu yönlendirici en eski yöntemin kullanılmasına izin veriyordu: Telnet üzerinden erişim. Tom, hizmet sunucusunun IP adres alanını sorgulayan bir yığın-dosyası (batch) oluşturuyor ve böylece bu yönlendiriciye sahip kurbanlara saldırıyor. Fakat gerçek saldırı için ikinci bir yığın-dosyasına ihtiyacı var. Bu dosya "yönlendiricinin telnet IP adresleri" komutunun yanında birkaç kullanıcı adı ve parola bilgisi barındırıyor. Bunların arasında bu yönlendiricinin standart erişim bilgileri de var: Kullanıcı adı "root", parola "admin". Tom tüm bu bilgileri ise bir blog yazısından öğrendi. Büyük bir ümitle yığın-dosyasını çalıştırdı ve böylece saldırıyı başlattı.

Hedef bilgisayarda cirit atmak

Tom, Standard-Telnet-Port 23 üzerinden sisteme sızıyor. Bağlantı kuruluyor ama yığın dosyasındaki kullanıcı adı ve parolalar hiçbir işe yaramıyor: Kurban, fabrika çıkışlı ön ayarları değiştirdi, artık sadece Windows ile sızmak yetmiyor. Bundan sonra Brute Force gibi yöntemlere başvurmak gerekiyor.

Multimedya: DRM korumasını devre dışı bırakmak

Tom da rahatın düşkün bir insan. "Müzik ve filmleri paylaşım ağlarından indiren veya sadece format dönüştürmesi yapabilen hiç kimse kopya korumasının kölesi olmaz" diyerek bizi aydınlatıyor.

Açıklamasına devam ediyor: "Şüpheli Rus sunucularında arama yapmayın, şarkıcılara veya film stüdyolarına göz atın". Tavsiyesine uyuyoruz ve Daniusoft'un ticari nitelikli dönüştürme-programını buluyoruz. Bu program DRM-grubuna korkuyu öğretebilir.

Açıklamasına devam ediyor: "Şüpheli Rus sunucularında arama yapmayın, şarkıcılara veya film stüdyolarına göz atın". Tavsiyesine uyuyoruz ve Daniusoft'un ticari nitelikli dönüştürme-programını buluyoruz. Bu program DRM-grubuna korkuyu öğretebilir.

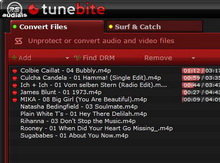

Kopya korumalı bir müzik veya film dosyasını dönüştürürken kopya koruması kırılmaz, sadece işlem sırasında ortadan kaybolur. "Add" butonu üzerinden Daniusoft'un "WMA MP3 Converter" yazılımına birkaç müzik dosyası yüklüyoruz. Çıktı formatı olarak "MP3"ü seçiyoruz. Şimdi "Start" a basın, işte bu kadar. Daniusoft isteğe göre (ses/video) 20 ila 40 Euro arasında fiyatlandırılan farklı dönüştürme araçları sunuyor.

İpucu: Legal olan ikinci bir yöntem daha var: Ses kaydı yapmak. Tunebite tam olarak bu işi yapıyor. Cracker'lar bu yöntemi sevmez çünkü bunu eğlenceli bulmazlar.

Download: Tunebite

Arka kapılar: Yabancı PC'leri açmak

Tom farklı PC'lere sızdığında işler çok daha hileli hale geliyor. Bu iş için bir güvenlik açığının aranması veya böyle bir açığın oluşturulması gerekiyor. Tom bize bu tip saldırılara yönelik iki yolu da gösterecek.

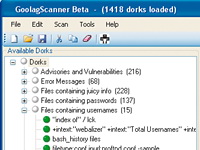

Arka kapıları aramak: Bu yol Google arama motoru üzerinden geçiyor. "Cult of the Dead Cow" hacker grubu tarafından geliştirilen Goolag Scanner ile Tom, parola, kullanıcı adı, korumasız sunucular ve işe yarar benzeri şeyleri araştırıyor. Scanner açıldıktan sonra saldırılacak bilgisayarın adresini giriyor. Son olarak "Dorks" altından "Files containing passwords" gibi bir arama metodu seçiyor. Arama sürecini "Scan" ile başlatıyor. Goolag Scanner, Google'a farklı arama sorguları gönderiyor. Şifrelerde 137 farklı arama çeşidi mevcut. Sonuç: Google, IP adresimizi kilitliyor, zira bu hacker-aracı artık orada da tanınıyor.

Arka kapıları aramak: Bu yol Google arama motoru üzerinden geçiyor. "Cult of the Dead Cow" hacker grubu tarafından geliştirilen Goolag Scanner ile Tom, parola, kullanıcı adı, korumasız sunucular ve işe yarar benzeri şeyleri araştırıyor. Scanner açıldıktan sonra saldırılacak bilgisayarın adresini giriyor. Son olarak "Dorks" altından "Files containing passwords" gibi bir arama metodu seçiyor. Arama sürecini "Scan" ile başlatıyor. Goolag Scanner, Google'a farklı arama sorguları gönderiyor. Şifrelerde 137 farklı arama çeşidi mevcut. Sonuç: Google, IP adresimizi kilitliyor, zira bu hacker-aracı artık orada da tanınıyor.

Böyle bir durum elbette gerçek bir Freak'i durdurmaz. Dinamik IP adresleriyle Google'da yeni bir arama sorgusu yapmak mümkün. Bu durumda yeni bir internet oturumu açılır ve hizmet sağlayıcısı PC'ye yeni bir IP adresi atar. Bu sefer Tom daha zekice davranıp "Files containing passwords" ibaresinin önündeki artı işaretine tıklıyor. Böylece tüm arama imkânları tek tek listeleniyor. İlk beşini seçerek aramayı başlatıyor ve böylece Google'ın şüphelenmemesini sağlıyor. Saldırılan site (kendi sitemiz www.chip.com.tr idi) hacker saldırısına kolaylıkla karşı koydu, tüm saldırılar boşa çıktı.

Arka kapı oluşturmak: İnternette düşünüldüğünden tamamen farklı bir amaç güden, kırılmış Windows XP sürümleri dolaşıyor. Black XP gibi işletim sistemleri bilgisayara kurulduğu anda arka kapı oluşturur. Bu arka kapılar aracılığıyla Tom, tüm yönetimsel haklarla donatılmış bir şekilde sisteminize girip çıkabilir ve pratikte siz ne yapabiliyorsanız onu (hatta daha fazlasını) yapabilir.

Arka kapı oluşturmak: İnternette düşünüldüğünden tamamen farklı bir amaç güden, kırılmış Windows XP sürümleri dolaşıyor. Black XP gibi işletim sistemleri bilgisayara kurulduğu anda arka kapı oluşturur. Bu arka kapılar aracılığıyla Tom, tüm yönetimsel haklarla donatılmış bir şekilde sisteminize girip çıkabilir ve pratikte siz ne yapabiliyorsanız onu (hatta daha fazlasını) yapabilir.

Crackz, Serialz ve Warez sunan siteler aynı şekilde çalışır. Bu tip sitelerde hemen bir trojana yakalanıp ilerde Tom gibi hacker tarafından sisteminizin kontrol edilmesine önayak olmuş olursunuz.

Bu şekilde korunursunuz: cracks.am gibi sitelerden ve şüpheli Windows sürümlerinden uzak durun. Bu tip şeyler her zaman tehlikelidir.

Rainbow-Tables: Windows'u hack'leyin

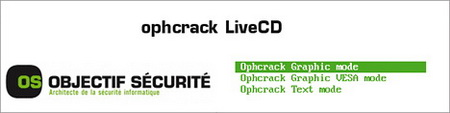

Tom, Windows hakkında "dünyanın en güvenli işletim sistemi" denmesine sadece bıyık altından gülüyor. Ubuntu tabanlı bir Live-CD olan Ophcrack, Vista ve XP'nin yönetici şifresini birkaç dakika içinde kırıyor.

Çünkü Windows, parolaları açık metin olarak değil, bilakis Hash-değeri şeklinde kaydeder. Normalde bu tip bir Hash-değeri basit bir şekilde tekrar metne dönüştürülemez ki, bu suretle Windows'un güvenliği sağlanmış olur. Ophcrack kayıt defterinin güvence altın alınmış bir bölümünde (SAM) saklanan tüm Hash-değerlerini bulur ve bunları tablo şeklinde sunulan (Rainbow-Tables) ön tanımlı Hash-değerleri ile karşılaştırır. Bu yöntemle parolalar artık eskimiş olan Brute-Force yöntemine göre çok daha hızlı bir şekilde öğrenilir.

Windows hacker'i: Ophcrack seçime göre metinsel veya grafiksel modda başlıyor. Program Windows parolalarını dakikalar içinde buluyor.

Ophcrack'in ne kadar hızlı çalıştığını görmek için Windows Vista'yı bir sanal PC'ye kurduk ve yönetici hesabına Microsoft Password-Checker'ın "Best" (en iyi) şeklinde derecelendirdiği bir parola koyduk. Brute-Force ile parolanın ortaya çıkması binlerce yıl sürer, tabi eğer büyük bir bilgisayar merkeziniz yoksa. Buna karşın Ophcrack'in Windows XP ve Vista'da kullandığımız "[email protected]" parolasını çözmesi sadece 10 dakika sürdü. Bu süreye Ophcrack'in açılması için geçen süre dâhil değil.

Taktik çok basit: Tom kırmak istediği Windows sürümüne uygun olan (XP, Vista) Ophcrack'i SourceForge'dan indiriyor. İndirdiği 500 MB boyutundaki ISO imajını doğrudan bir CD'ye yazıyor. Sistemi CD ile açtıktan sonra ENTER tuşuna basarak Ophcrack'i grafiksel modda açıyor. Birkaç dakika sonra araç kullanıcı adı ve parolayı gösteriyor. Eğer işe yaramazsa uygun Hash-değeri Rainbow-Tables'ın içinde yer almıyor demektir. Fakat üreticiler kendi web sitelerinde ilave tablolar da sunuyor...

Bu şekilde korunursunuz: İhmalkârlık yapıp kimseyi PC'nizin başına geçirmeyin. Yanında Ophcrack olabilir.

WLAN ve şifreleri kırmak: Yasal mı, yasak mı?

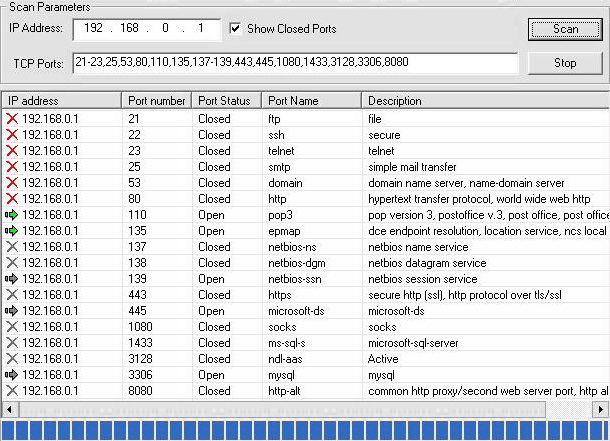

Portscan (port tarama) yasal mı?

Portları yoklamak yasaldır. Fakat bu yüzden hedef bilgisayar rahatsız edilirse ağır cezai yaptırım söz konusu olur.

Şifresiz WLAN? Kendi suçunuz!

Eğer kablosuz ağınız WEP veya WPA şifrelemesi ile korunmadığı için verilerinize uzaktan erişim sağlanabiliyorsa, herhangi bir cezalandırma söz konusu değildir. Sebep: Yasalar verileri, ancak veri-sahibi kişi bunları umuma açmak istemediğini güvenlik ilkeleri kullanarak belirttiğinde korur. Bunun aksine internette sörf yapan birisi, verilere ulaşmak için koruma ilkelerini aşmaya çalıştığında suç oluşturan bir niyet söz konusu olur. Eğer kablosuz ağınız WPA2 ile şifrelendiyse güvenli taraftasınız demektir.

Hacker araçları yasaldır, eğer...

Yasalar, suçların veya suça mahal veren davranışların önüne geçmek için var. Peki, bir ağ yöneticisi sadece IT-altyapısının güvenliğini kontrol etmek istiyorsa ne olacak? Kural olarak bilgisayarı saldırıya uğrayacak kişinin yazılı irade beyanı yeterli oluyor. Eğer yazılı beyan varsa suç söz konusu olmuyor.

Şifrenizi mi unuttunuz? Sorun değil

PC'leri hack'lemek ancak verilere izinsiz erişim söz konusu olduğunda suç teşkil eder. Eğer Windows şifrenizi unutmuş olduğunuz için bilgisayarınızı hack'lerseniz herhangi bir ceza söz konusu olmuyor.

Erişim: Korunan web sitelerini hack'lemek

Bu tip kişilerin tam olarak nasıl bir mantıkla çalıştığını anlamak için Tom'u işbaşında izliyoruz. Burada anlatılanların çoğu cezalandırılabilir eylemlerdir ve hiçbir şart altında taklit edilmemelidir.

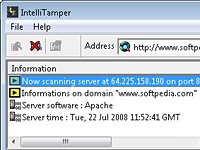

İlk olarak Tom bir web sitesini hack'liyor. Daha doğrusu internet sayfası sahiplerinin belli bölgelere erişimi kısıtlayan parolaları hack'leniyor. Tom korumayı IntelliTamper yardımıyla (Webspider tarzı bir araç) aşıyor. Araç saldırılan web sunucusundaki dizinleri ve dosyaları gösteriyor. Saldırgan aynen Windows Explorer'da olduğu gibi alanı didik didik arayabilir, izin verilmeyen resimleri indirebilir veya dokümanları okuyabilir.

İlk olarak Tom bir web sitesini hack'liyor. Daha doğrusu internet sayfası sahiplerinin belli bölgelere erişimi kısıtlayan parolaları hack'leniyor. Tom korumayı IntelliTamper yardımıyla (Webspider tarzı bir araç) aşıyor. Araç saldırılan web sunucusundaki dizinleri ve dosyaları gösteriyor. Saldırgan aynen Windows Explorer'da olduğu gibi alanı didik didik arayabilir, izin verilmeyen resimleri indirebilir veya dokümanları okuyabilir.

Tom "intitle:login" arama sorgusu ile Google'da saldırıya açık birçok site bulabiliyor. Acemilerle uğraşmak istemediği için saygıdeğer bir üniversitenin web sitesini seçiyor. Bu üniversitede birçok IT profesörü var; böylece karşı tarafta birçok uzman rakip oluyor. IntelliTamper'ın sitenin tüm dizin yapısını ortaya çıkarması biraz sürüyor. Çok sayıda doküman ve klasör olduğu için rastgele alınmış bir örnek ile sınırlama yapıyoruz.

Tom, bizim tahminimize göre herkes tarafındna görülmemesi gereken birkaç dokümanı kopyaladı. Bu dokümanları veri korumasından sorumlu kişiye gösteriyoruz ve doğal olarak ortam geriliyor. Sorumlu kişi portalın daha güvenli hale gelmesi için hemen yeni ilkeler belirliyor ve IntelliTamper aracı bilimsel olarak inceleniyor.

Bu şekilde korunursunuz: Gerçekten güvenli olan yol sadece hassas bölgeleri şifrelemektir. Bunun için site sahibi, kodlama için gerekli SSL protokolüne destek vermeli. Bu şekilde güvence altına alınmış web sitelerinin adresleri "https://" ön ekiyle başlar ve bunlar IntelliTamper tarafından okunamaz.