Rootkit'ler Windows dünyasında pek tanınmış bir fenomen değildir; işin kötü tarafı ise çok tehlikelidirler. Bu programlar zararlı yazılımları sisteme o kadar iyi saklarlar ki, birçok virüs tarayıcı onları bulamaz. Burada özel Anti-Rootkit araçlarına başvurmanız gerekiyor. CHIP Online bu sinsi düşmanların izini nasıl sürmeniz gerektiğini size gösterecek.

Bir rootkit tek başına tehlikeli değildir. Fakat virüs, solucan ve Truva atları ila beraber cidden şeytani bir potansiyele sahiptirler: Rootkit'ler ne kullanıcının ne de anti-virüs yazılımlarının dijital zararlıların varlığından haberdar olmamasını sağlıyor. Genellikle Windows'un derinliklerine yerleşirler ve oradan sistem fonksiyonlarını kontrol ederler. Böylece Windows Explorer, görev yöneticisi veya virüs tarayıcının dosya sistemine ilişkin sorgularını yakalar, kendilerine ilişkin tüm izleri siler ve sonrasında sorguya sahte bir yanıt verirler. Sonuç: En azından standart araçlarla rootkit'lerin izini sürmek mümkün değil. Burada özel araçlar devreye girmek zorunda.

Önemli:

Rootkit avına çıkmadan önce tüm kişisel dosyalarınızın (dokümanlar, resimler, müzikler) yedeğini alın. Zararlı yazılımları herhangi bir yan etki oluşmadan ortadan kaldırmak her zaman mümkün olmuyor.

Tek bir klik: Rootkit'ler için ilk yardım

Bazı virüs tarayıcı üreticileri özel anti-rootkit yazılımları sunarlar. Bu tek-klik-araçlarının kullanılması çok kolaydır ve kullanıcıdan işletim sistemin yapısı ve rootkit'ler hakkında fazla bilgi beklemezler.

Hacker Defender

Hacker Defender

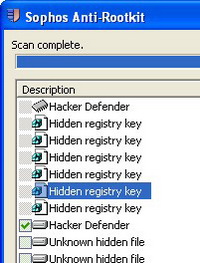

Hacker Defender ismindeki rootkit yardımıyla Sophos Anti-Rootkit'in nasıl işe yaradığını görselleştirelim (Küçük bir uyarı: Sophos Anti-Rootkit Vista desteğine sahip değil). Hacker Defender Windows için yazılmış ilk rootkit'lerden ve şu sıralar birçok anti-virüs tarayıcı tarafından bulunuyor. Yinede bu zararlı yazılım rootkit'lerin nasıl çalıştığını etkileyici bir şekilde gösteriyor: Kurulumdan sonra "hxdef" ile başlayan tüm dosyaları, işlemleri ve kayıt defteri girdilerini saklıyor. Böylece parolaları ispiyonlayan veya PC'nin kendisini uzaktan kontrol eden bir trojan kendini meraklı bakışlardan gizleyebilir.

Küçük fark

Küçük fark

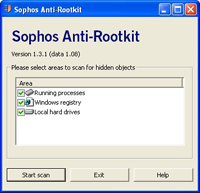

Sophos Anti-Rootkit'i kurun ve başlatın. Başlangıçta hangi bölgeleri taramak istediğiniz size soruluyor. Buradaki tüm bölgeleri seçin ve "Start Scan" tuşuna basın. Araç çalışan tüm işlemleri, Windows kayıt defterini ve sabit diski tarar. Bu süre zarfında program sıradan Windows fonksiyonlarının oluşturduğu sorgular ile kendisinin doğrudan veri taşıyıcısı veya kayıt defterine baktığında elde ettiği sorguları karşılaştırır. Listedeki farklar saklı bir nesnenin, yani bir rootkit'in varlığına işaret eder.

Silme çalışmaları

Silme çalışmaları

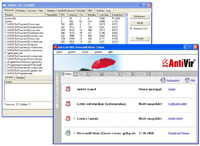

Anti-Rootkit bu sinsi yazılımları listeler. Burada bulunan dosyaları işaretleyip "Clean up checked items" tuşuna basarak silebilirsiniz. Özellikle şüphe duyulan program veya sürücü dosyaları önceden seçili olarak listelenir. Kayıt defteri girdilerini manüel olarak regedit ile silmelisiniz (Başlat > Çalıştır kutusuna "regedit" yazarak). Temizleme işleminden sonra bilgisayarınızı yeniden başlatın. Sophos Anti-Rootkit zararlı yazılımın tüm önemli bileşenlerini silmiş olmalıdır. Artık kendini rootkit ile saklamış olan trojanlar da ortaya çıkacaktır. Bunları da Avira AntiVir veya avast! 4 Home gibi normal bir virüs tarayıcı ile silebilirsiniz.

Alternatifler

Alternatifler

Rootkit avı sırasında sloganınız "Çok aracın yardımı da çok olur" olmalı. Tek bir Anti-Rootkit tüm zararlıları bulamayabilir. Bu yüzden arama işlemi için farklı programlar kullanın. Mesela alternatif olarak Spybot Search & Destroy'un geliştiricisi Patrick Kolla'nın RootAlyzer yazılımını kullanabilirsiniz. Program geliştirme aşamasında bulunuyor ve şu an sadece kayıt defteri ve sabit diski tarayabiliyor. Ama devamlı olarak iyileştirilecek.

Tek-Klik-Anti-Rootkit-Araçları

Diğer Alternatifler

Deneyimliler için: Her saklananı bulun

Tek-Klik-Rootkit savarların kullanımı kolaydır ama her zararlıyı bulamazlar. Burada sistemin derinliklerini tarayan ve tüm saklanma yerlerini bilen uzmanlar devreye girmeli; fakat bunların kullanımı pek de kolay değil. CHIP Online ücretsiz araç Gmer ile profesyonellerin nasıl rootkit avına çıktığını size gösterecek.

FU-Rootkit

FU-Rootkit

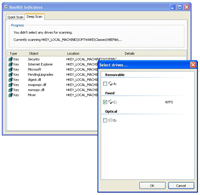

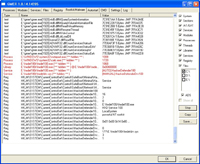

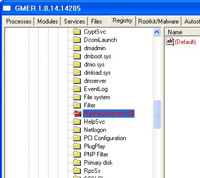

Örnek olarak burada FU rootkit'ini kullanacağız. FU yürütülen işlemleri saklıyor ve ne görev yöneticisi ne de Sysinternals'ın Process Explorer aracı bunları bulabiliyor. Böylece bir trojan size çaktırmadan sisteminizin derinliklerinde cirit atabilir. Burada Gmer aracı işin içine giriyor. Programı kurmanıza gerek yok, EXE dosyasına çift tıklamanız yeterli. Daha başlangıçta Gmer ilk taramasını yapıyor, fakat bu tarama tahmin edebileceğiniz gibi yüzeysel bir tarama. Bu yüzden »Rootkit/Malware« sekmesinde ikinci bir tarama başlatmalısınız. Sağ taraftaki tüm kutucuklara tik atın ve taranacak sürücüyü seçin. »Scan« tuşuna basmanız ile tarama başlayacaktır.

Detaylı tarama

Detaylı tarama

Artık Gmer tüm saklı dosyaları, işlemleri ve kayıt defteri girdilerini listeler; aynı zamanda bunların tam dosya yolunu da gösterir. Bu sayede rootkit'in hangi nesneleri nerede sakladığını görebilirsiniz. Özellikle »Processes« kısmında işaretli olan girdiler ilgi çekicidir. Bunların üzerinde sağ fare tuşu ile tıklayın ve içerik menüsünde »Kill Process« ibaresini seçin. Böylece rootkit'e ait olan ve zararlı yazılımı saklayan işlemi sonlandırmış olursunuz. Ayrıca »Files« sekmesi üzerinde tarama sonucu ortaya çıkan dosyaları silebilirsiniz. Gizli dosyanın saklandığı yolu »Rootkit/Malware« sekmesi ile bulabilirsiniz. Aynı şey rootkit'lerin sakladığı servisler için de geçerlidir. Bunları »Services« kısmında bulabilirsiniz. Hatalı kayıt defteri girdilerini »Registry« altında bulabilirsiniz ama silme işlemini burada yapamıyorsunuz. Bu iş için rootkit'leri devre dışı bıraktıktan sonra regedit komutunu kullanmalısınız. İşlemleri sonlandırdıktan ve gizli dosyaları sildikten sonra daha önceden rootkit yardımıyla kendilerini saklayan gerçek zararlıları yani virüsleri, solucanları ve trojanları bir virüs tarayıcı ile avlamaya başlayabilirsiniz.

Çetin tuzaklar

Bu prosedürden sonra bile PC'nizin temiz olup olmadığından emin değil misiniz? O zaman bir radikal çözüm daha var. Gmer'i çalıştırın ve »Processes« sekmesine gidin. Burada »Kill all« tuşuna basın. Artık "gmer.exe" ve "csrss.exe" dışındaki tüm işlemler sonlandırılacaktır; doğal olarak rootkit'ler de. Kamuflaj artık aktif değildir. »Run« butonu ile virüs tarayıcınızı yeniden başlatın. Mesela Avira AntiVir'i kullanın ve "Gözat" butonu ile »C:\Program Files\Avira\AntiVir PersonalEdition Classic« dizininde »avcenter.exe« dosyasını bulun. »OK« ve »Run« dedikten sonra program başlayacaktır. Zararlı yazılımı anti-virüs programı ile sildikten sonra PC'nizi »Processes | Restart« ile yeniden başlatın.

Bu prosedürden sonra bile PC'nizin temiz olup olmadığından emin değil misiniz? O zaman bir radikal çözüm daha var. Gmer'i çalıştırın ve »Processes« sekmesine gidin. Burada »Kill all« tuşuna basın. Artık "gmer.exe" ve "csrss.exe" dışındaki tüm işlemler sonlandırılacaktır; doğal olarak rootkit'ler de. Kamuflaj artık aktif değildir. »Run« butonu ile virüs tarayıcınızı yeniden başlatın. Mesela Avira AntiVir'i kullanın ve "Gözat" butonu ile »C:\Program Files\Avira\AntiVir PersonalEdition Classic« dizininde »avcenter.exe« dosyasını bulun. »OK« ve »Run« dedikten sonra program başlayacaktır. Zararlı yazılımı anti-virüs programı ile sildikten sonra PC'nizi »Processes | Restart« ile yeniden başlatın.

Bir püf nokta daha: Eğer bir rootkit veya trojan Gmer yazılımının çalışmasını engellerse gmer.exe'nin ismini gmer.bat veya test.exe şeklinde değiştirin. Tüm durumlarda olmasa bile birçok durumda bu hile işe yarayacaktır.

Deneyimliler için Anti-Rootkit'ler

Alternatifler