Tarayıcıdaki adres satırına yazdığınız adreslerle internetin tamamına erişebildiğinizi mi düşünüyorsunuz? Hayır, gözlerden uzak, karanlık köşelerde gizli bir internet daha var. Ne aramayla bulabilirsiniz, ne de ait değilseniz adresini bilirsiniz. İşte bu makalemizde, bu Darknet'lerin, yani karanlık ağların amaçlarını ve özelliklerini anlatıyoruz.

Darknet'ler, hacker avlamak için örülmüş karanlık ağlar. Siz farkında olmasanız da bu ağ türünden bolca vardır. Hem de yıllardır...

İnternete paralel bir şekilde çalışan karanlık ağlar, kullanımdaki IP adreslerinden oluşur. Ancak bu IP adresleri açık bir şekilde bilinmez ve arama motorları tarafından endekslenmez. Yani arama sonuçlarıyla onları bulmak mümkün değildir.

Google'ın bulamadıkları

Karanlık ağlara internet tarayıcıda direkt IP'sini yazmadan erişemezsiniz. Adlarını bilseniz bile adres satırına yazdığınızda karşınıza bir site çıkmaz. Çünkü bu IP'ler Domain Name Server'larda, yani alan adı sunucularında yer almadıkları için bu şekilde erişime açık değildir.

Bu IP'ler her zaman sitelere de ait değildir; örneğin bazı şirket ağları bu şekilde çalışır. Dışarıdan işi olmayan insanların erişimine gerek ya da izin yoktur.

Anti-virüs yazılımı üreten güvenlik şirketlerinin de bu şekilde gizli sunucuları var. Pek çok bilgisayar yem olarak bu şekilde ortada bırakılır. Normal kullanıcıların bunlara girmesi gibi bir risk yoktur. Zaten bu siteler de ziyaretçilere zarar vermez. Amaç sadece kayıt tutmaktır.

Hacker kapanı

Bir hacker'ı nasıl yakalarsınız? Online güvenlik araştırmacılarının uzun süredir sorduğu bu soru, hacker'ların arz ettiği tehlike arttıkça daha çok önem kazandı. Hackerları yakalamanın bir yolu saldırı sonrasında izleri takip etmektir. İzleri en iyi şekilde kaydetmenin yolu da direkt saldırıya uğrayan sunucuların takibidir.

Anti-hackerlar sadece saldırıya uğrayan sitelerdeki izleri incelemezler. Karanlık ağlar örüp, hackerların buralara düşmesini beklerler. Yamasız, korumasız bilgisayarlar, savunmasız bir şekilde internet erişimiyle bırakılırlar. Böylece hacker saldırılarının gönüllü hedefi olurlar.

Saldırıya uğrayan bilgisayarlara yüklenen zararlı yazılımlar, araştırmacılar tarafından incelenir. Bilgisayar girişi yöntemleri de analiz edilerek, güvenlik açıklarının tespiti yapılır. Hacker'ların kullandığı araç ve yöntemler kaydedilir. Zararsız görünen bu yemler, çok önemli bilgi toplama araçlarıdır.

Ne kadar zaman alır?

Hackerlar sadece saldırdıkları bilgisayarı çökertmez. Bazen de bu bilgisayarları diğer bilgisayarlara saldırılarda kullanmak üzere bot ağlarının parçası haline getirirler. Sıradan kullanıcıların pek çoğunun bilgisayarı saatli bomba gibidir. Kullanıcının farkında olmadığı zararlı yazılımlar uykuda bekler ve hacker'ın komutuyla toplu şekilde saldırıya geçer.

Hackerlar devamlı interneti tarayıp bu tarz savunmasız bilgisayarları tespit ederler. Araştırmacıların yem olarak ortada bıraktığı bilgisayarlar, ağda sadece 4 saat içerisinde zararlı yazılımların hedefi olmaya başlar. Gerçekten de inanılmaz derecede kısa bir süre...

Ancak her şey göründüğü gibi değil. Bu zararsız görünen bilgisayarlar aslında oldukça sofistike bir yazılım çalıştırır.

Her şey göründüğü gibi değil!

Bu yazılım masum bir bilgisayarı taklit eder. Üzerinde kurulu olan yazılımların yama seviyelerine kadar, çok detaylı bir şekilde gerçekleştirilen taklit gerçeğinden ayırt edilemeyecek kadar başarılıdır. Gelen bağlantı isteklerini alır ve gerçek bir bilgisayarın vereceği tepkileri verir. Bu esnada olan biten her şeyi kaydeder.

Bu hacker tuzakları kasıtlı olarak yavaş çalışırlar. Bu sayede zararlı yazılımların yayılma hızı da düşürülmüş olur. Kaydedilen verilen analiz edildiğinde, bu zararlı yazılımlara karşı çözümler üretilir.

TCP/IP protokolünün çalışma prensipleri sayesinde, bu sitelerdeki trafiğin yanlış yorumlanmasına ya da masum kullanıcıların girmesine imkan yoktur. Bu sistemlerin endekslenmemesinin sebebi de budur; karanlıkta tutulan bu ağlara ancak bulaşacak yeni PC arayan zararlı yazılımlar ya da ele geçirecek bilgisayar arayan hacker erişebilir.

DDoS saldırısının tespiti

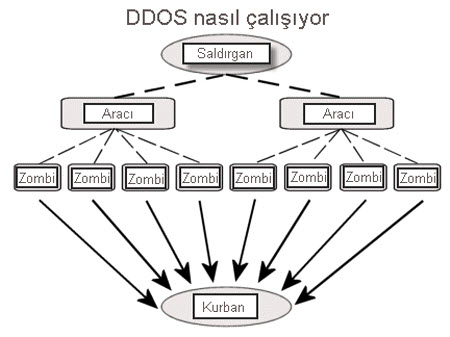

İnternet hareket detektörü ya da internet teleskopu olarak da bilinen bu yöntem sayesinde DDoS: Distributed Denial of Service saldırıları da tespit edilir. Bu saldırılarda ele geçirilmiş çok sayıda bilgisayar kullanılır.

Hepsi birden belirlenen adreslere veri yollayarak bir kaba kuvvet saldırısı gerçekleştirirler. Karşı taraftaki sunucu gelen istekler içerisinde boğulur. Çok fazla bilgisayardan, farklı IP adreslerinden gerçekleştirilen saldırıların bütün kaynaklarının tespit edilmesi ve engellenmesi zordur.

Veri alındı mesajları iletildiğinde, bu paketlerin bir kısmı da karanlık ağdaki güvenlik şirketi bilgisayarlarına ulaşır. Yem bilgisayarlar sayesinde hedefler erkenden belirlenebilir. Veri paketlerinin içinde yer alan sıra bilgilerinin analizi, saldırının hızı ve şiddeti hakkında bilgi verir.

Bir başka tür karanlık ağ

Bir diğer çeşit karanlık ağlar ise dosya paylaşım ağlarıdır. Genellikle yasadışı dosya transferi için kullanılan bu ağlar, internet üzerinde kolayca bulunmayı pek istemezler. Bu yüzden de karanlık köşelerde çalışırlar.

Bu karanlık ağ çeşidi hayatına "Sneaker net" olarak başlamıştır. Kullanıcıların öğrenci terimiyle "tabanvay" olarak adlandırdığı bu ağ, kullanıcıların çantalarına kaset ve CD'leri doldurup arkadaşlarıyla paylaşmaya götürmesiyle ortaya çıkmıştır. Arkadaşlar birbirine haber verir ve böylece toplumun bilmediği gizli bir veri transfer ağı kurulmuş olur. İnternetin devreye girmesiyle birlikte kullanımı azaldıysa da devam etmektedir.

İlk internet tabanlı paylaşım platformları, güvensiz ya da halka açık FTP sunucularıdır. Kullanıcılar buraya dosya yükleyerek paylaşım yapmıştır. Halen de bu şekilde bir kullanım devam etmektedir.

Dosya paylaşımı

Ancak FTP'nin kullanımı, kanunların devreye girmesiyle azalmıştır. Sunuculardaki yasadışı veriler tespit edildiği ve ceza kesildiği için kullanıcılar P2P'a dönmüştür. Yasadışı dosya paylaşan sunucular kolayca tespit edilip kapatılabilir. Elbette RapidShare gibi buna direnebilen devler de mevcuttur.

Ama her kullanıcı kendi bilgisayarında bir miktar veri paylaşır ve bunu internet üzerinde dağıtırsa tespiti oldukça zordur. Bu yöntem sunucuların kapatılmasından darbe almaz. Bir ya da daha fazla kullanıcı çıksa da varlığını sürdürür.

Dosya paylaşımcıları sunuculardan yararlanmanın farklı bir yolunu bulmuştur. Dosyalar yerine dosya bağlantıları ve erişim bilgileri sunucuda depolanır. Bu sayede kanundan korunmuş olurlar. Günümüzde bu tür sunucular da baskıyla ve cezayla kapattırıldığı için işler iyice P2P'a yüklenmiştir. P2P'lar paylaşımcıların özel, karanlık ağlarıdır.